本文介绍利用多项技术组合提高网站安全性

实现思路:

首先站点开启密码访问【如出现爆力破解,进行IP封禁】,用户输入正确的密码后进行白名单添加;然后进行源IP验证,符合设置规则后可访问相关资源。

所需软件:

– htpasswd

– Fail2Ban

– iptables/firewalld

– ngx_Lua(可用openresty)

– bash(白名单管理)

步骤

一、开启密码访问

使用base auth 添加简单的用户名密码认证,防止非授权访问

1.1 安装htpasswd

yum install -y httpd-tools

扩展:htpasswd参数

-c 创建passwdfile.如果passwdfile 已经存在,那么它会重新写入并删去原有内容.

-n 不更新passwordfile,直接显示密码

-m 使用MD5加密(默认)

-d 使用CRYPT加密(默认)

-p 使用普通文本格式的密码

-s 使用SHA加密

-b 命令行中一并输入用户名和密码而不是根据提示输入密码,可以看见明文,不需要交互

-D 删除指定的用户

1.2 生成密码文件

htpasswd -cb /opt/htpasswd test 123456

生成用户名为 test,密码为123456 的密码文件

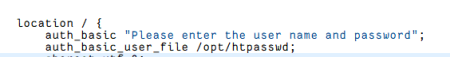

1.3 修改Nginx配置

auth_basic "Please enter the user name and password"; #这里是验证时的提示信息 auth_basic_user_file /opt/htpasswd;

备注:auth_basic 可以添加在 server下也可以在location。

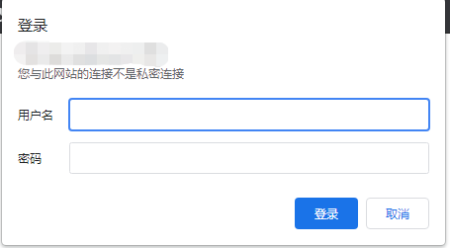

1.4 保存退出,重启NGINX,重新访问页面

二、开启密码爆破封禁

利用Fail2Ban分析nginx日志

2.1 安装 Fail2Ban + iptables

# 安装EPEL源 yum install -y epel-release # 安装软件 yum install -y fail2ban-all yum install iptables-services

2.2 添加封禁策略

vi /etc/fail2ban/jail.local

[web] #启用策略 enabled = true #策略规则(内置策略存放于/etc/fail2ban/filter.d/) filter = nginx-http-auth #策略行为 示例为使用iptables进行端口封禁,也可使用firewalld action = iptables[name=web_test, port=369, protocol=tcp] #日志源 logpath = /var/log/nginx/nginx_error.log #日志时间范围 findtime = 10 #在时间范围内达到x次触发 maxretry = 3 #封禁时间 bantime = 1m

2.3 启用fail2ban并进行验证

2.3.1 启动fail2ban

# 启动程序 systemctl start fail2ban # 开机自启 systemctl enable fail2ban

2.3.2 验证–访问页面,连续输入错误密码

查看nginx日志(错误日志)

cat /var/log/nginx/nginx_error.log

策略状态查看

fail2ban-client status web Status for the jail: web |- Filter | |- Currently failed: 0 | |- Total failed: 7 | `- File list: /var/log/nginx/nginx_error.log `- Actions |- Currently banned: 1 |- Total banned: 2 `- Banned IP list: x.x.x.x

备注:此处`web`为配置文件中所配`[web]`

三、配置动态白名单

nginx需配合lua模块才能实现这个功能,lua获取客户IP并调用shell脚本写入ip_white.conf中,写入后自动reload nginx使配置生效

3.1 nginx开启来源IP识别

在nginx.conf http模块中添加:

geo $remote_addr $ip_whitelist {

default 0;

include ip_white.conf;

}

3.2 location配置lua自动添加IP代码

location / {

content_by_lua '

CLIENT_IP = ngx.req.get_headers()["X_real_ip"]

if CLIENT_IP == nil then

CLIENT_IP = ngx.req.get_headers()["X_Forwarded_For"]

end

if CLIENT_IP == nil then

CLIENT_IP = ngx.var.remote_addr

end

if CLIENT_IP == nil then

CLIENT_IP = "unknown"

end

ngx.header.content_type = "text/html;charset=UTF-8";

ngx.say("你的IP : "..CLIENT_IP.."<br/>");

os.execute("/opt/ngx_add.sh "..CLIENT_IP.."")

ngx.say("添加白名单完成");

';

#IP匹配,命中后显示相关页面/内容

if ($ip_whitelist = 1) {

content_by_lua '

ngx.header.content_type = "text/html;charset=UTF-8";

ngx.say("您已通过多重认证!<br/>祝 好运!");';

break;

}

}

3.3 配置白名单管理脚本 ngx_add.sh

#!/bin/bash

ngx_conf=/usr/local/openresty/nginx/conf/ip_white.conf

ngx_back=/usr/local/openresty/nginx/conf/ip_white.conf.default

result=`cat $ngx_conf |grep $1`

case $1 in

rec)

rm -rf $ngx_conf

cp $ngx_back $ngx_conf

systemctl reload openresty.service

;;

*)

if [ -z "$result" ]

then

echo "#####add by web #####" >>$ngx_conf

echo "$1 1;" >> $ngx_conf

systemctl reload openresty.service

else

exit 0

fi

;;

esac

备注:运行`nginx`的用户需要对 sngx_add.sh ip_white.conf 有执行/写入的权限

nginx站点完整代码:

server

{

listen 369;

#listen [::]:80 default_server ipv6only=on;

server_name _;

index index.html index.htm index.php;

root /home/wwwroot/default;

location / {

content_by_lua '

CLIENT_IP = ngx.req.get_headers()["X_real_ip"]

if CLIENT_IP == nil then

CLIENT_IP = ngx.req.get_headers()["X_Forwarded_For"]

end

if CLIENT_IP == nil then

CLIENT_IP = ngx.var.remote_addr

end

if CLIENT_IP == nil then

CLIENT_IP = "unknown"

end

ngx.header.content_type = "text/html;charset=UTF-8";

ngx.say("你的IP : "..CLIENT_IP.."<br/>");

os.execute("/opt/ngx_add.sh "..CLIENT_IP.."")

ngx.say("添加白名单完成");

';

if ($ip_whitelist = 1) {

content_by_lua '

ngx.header.content_type = "text/html;charset=UTF-8";

ngx.say("您已通过多重认证!<br/>祝 好运!");';

break;

}

return 403;

}

access_log /var/log/nginx/default_access.log;

}

未经允许不得转载:运维大虾 » nginx进阶–密码验证(含爆破封禁)+动态白名单 (干货)

OpenResty 1.24 支持国密SM2 SM3 SM4(兼容 证签、沃通国密证书)

OpenResty 1.24 支持国密SM2 SM3 SM4(兼容 证签、沃通国密证书) nginx修改server header-自定义版本号

nginx修改server header-自定义版本号

六步去除WinRAR广告

六步去除WinRAR广告 RockyLinux/gnome桌面空白处理

RockyLinux/gnome桌面空白处理